da Hardware Upgrade :

Le password sono il sistema più diffuso per verificare l’identità degli utenti e consentire alle persone di accedere a servizi e dati, ma non rappresentano l’approccio più sicuro. Oltre a essere scomode da utilizzare, non sono in grado di garantire un livello di sicurezza troppo elevato tanto che un’elevata percentuale di attacchi informatici partono proprio da credenziali sottratte.

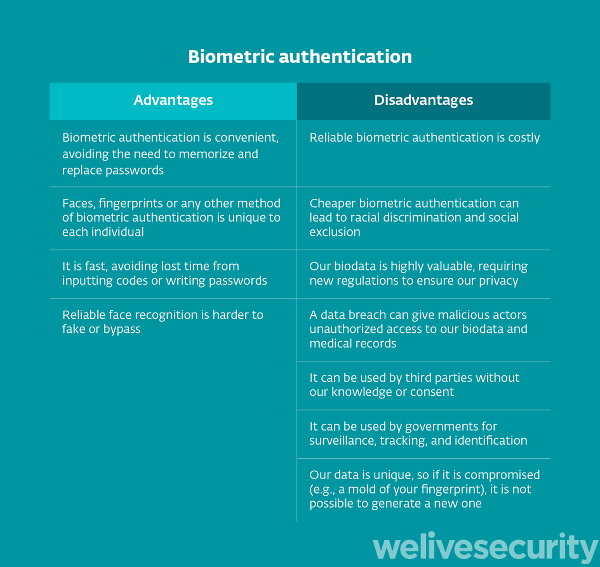

Negli ultimi anni si stanno diffondendo sempre più varie forme di autenticazione biometrica, come impronte digitali, riconoscimento facciale o vocale. Sono considerate estremamente sicure e, soprattutto, comode e veloci, tanto da essere parte integrante delle direttive PSD2 per la sicurezza dei pagamenti digitali.

Ma quali sono i vari metodi di autenticazione biometrica e quali sono le loro caratteristiche? ESET ha fatto il punto della situazione.

Impronte digitali: un metodo vecchio ma sempre efficace

Le impronte digitali sono usate da una vita per verificare l’identità di un individuo. Le impronte digitali sono fra i primi indizi che vengono cercati sulla scena di un crimine, e hanno un grande vantaggio: la possibilità che due persone condividano le stesse impronte è prossima allo zero. Di conseguenza, sono usate da sempre sui documenti di identità e, ultimamente, vengono utilizzate anche per lo sblocco degli smartphone e l’accesso ai computer.

Ci sono varie tecnologie per riconoscere le impronte, tutte molto affidabili: sensori ottici, sensori capacitivi o a ultrasuoni. Il limite di questo sistema di riconoscimento è che se dovessero venire sottratte, sarebbe un problema enorme: al contrario di una password, non possono essere sostituite o modificate. Per questo motivo le aziende tendono a usare sistemi estremamente sicuri per gestire: nel caso di Apple, Google e Samsung, per dire, le impronte non vengono mai caricate sui server, ma sono custodite in forma cifrata sul dispositivo stesso, così da ridurre al minimo il rischio che vengano trafugate.

Il riconoscimento facciale

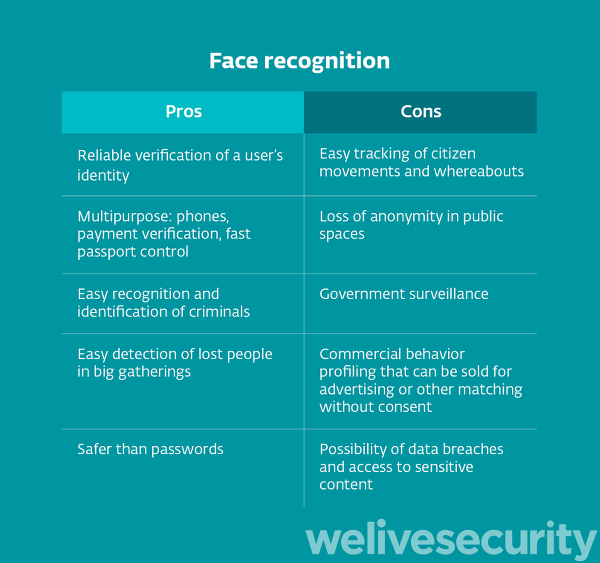

Sino a una 15ina di anni fa il riconoscimento facciale era considerato fantascienza ma oggi lo diamo quasi per scontato. Possiamo utilizzarlo per sbloccare il telefono, così come per accedere al computer, grazie a sistemi di autenticazione come Windows Hello.

Anche in questo caso, la sicurezza è molto elevata e non basta una foto per ingannare i sensori. L’autenticazione non si basa su semplici immagini, ma misura caratteristiche uniche di ogni individuo, come la distanza fra gli occhi o quella fra il mento e la fronte. Non solo: i sistemi di autenticazione più evoluti (incluso Windows Hello) usano videocamere 3D, così da ricavare più informazioni dal volto e rendere più precisa l’identificazione.

C’è però un problema: il riconoscimento facciale si presta ad abusi. In particolare, se a gestire il sistema è un governo poco amante delle libertà. L’enorme diffusione di telecamere di sorveglianza in ogni luogo pubblico unita agli enormi progressi fatti nel campo dell’IA consentirebbero una potenziale sorveglianza di massa. Paranoia? Purtroppo no, in Cina il suo utilizzo è già molto diffuso.

Riconoscimento vocale

Un terzo modo per identificare un utente è quello di usare la voce. Anche questo approccio anni fa era considerato pura fantascienza (veniva usata, per esempio, nel film I Signori della Truffa) ma oggi lo usiamo tutti i giorni con gli assistenti vocali come Siri, Alexa o Google Home, sempre più diffusi nelle abitazioni.

Non sono però così efficaci e sicuri rispetto ai metodi citati prima: a chi non è mai capitato di vedere l’assistente prendere “iniziativa” pur senza aver impartito alcun comando? Certo, gli algoritmi sono sempre più efficaci nel ridurre gli errori e riconoscere univocamente una voce, ma c’è ancora molta strada da fare sotto questo profilo.

Il futuro dell’autenticazione biometrica

Con la diffusione dei dispositivi indossabili, secondo ESET emergeranno metodi sempre più sicuri per verificare l’identità: il ritmo del respiro, del battito cardiaco, i pattern del sonno, ma anche il modo di muoverci, per esempio quando estraiamo il telefono dalla tasca o come camminiamo.